概要

ただのガチ備忘録です。随時追記します。

プロダクト整理

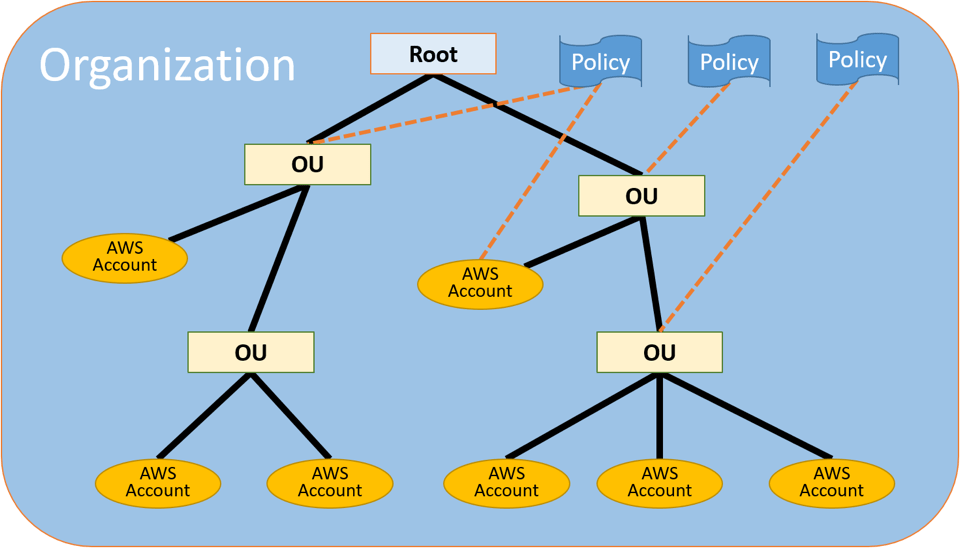

AWS Organizations

ざっくり

複数のAWSアカウントを一元管理

- 組織内のAWSアカウントをグループ化して管理(OU)

- ポリシーを適用、利用サービスを制限(SCP)

- 新規AWSアカウントの発行を自動化

→Organizationsからアカウントを発行する場合、ControlTowerと連携しているOUへアカウントを含めるように作成しても、ControlTowerの管理対象とならない

⇒ControlTower(AccountFactory)でアカウントを発行する- 複数AWSアカウント利用料金の請求先を一元化

→リザーブドインスタンスを購入アカウント以外にも適用可能

→ボリュームディスカウント(従量制割引)の共有メリットもあり

→ただし有償サポートは各アカウントごとに個別加入が必要

→サポートチケットも各アカウント個別

→無料利用枠はアカウント全体で1つのみであり、マスターアカウントのものが適用される

マスターアカウント

- 組織全体を管理する権限を持つAWSアカウント

- 組織内で他アカウントの作成・招待・削除

- 組織へのコントロールポリシー適用

- 組織における支払いアカウント

メンバーアカウント

- 組織内にあるマスターアカウント以外のAWSアカウント

- 1つのメンバーアカウントは1つの組織、OUにのみ属する事が可能

組織

- 一元管理可能な複数AWSアカウントのセット

組織単位(OU)

- 組織内で作成した複数AWSアカウントのグループ

→細かい単位にネストして管理可能 - メンバーアカウントが属する

- CloudFormationのスタックセットで、テンプレートをOU単位で複数のアカウントに跨って実行する事が可能

管理用ルート (Root)

- OUのグループ階層の開始点、ルート

- マスターアカウントが属する

- 新規AWSアカウントが発行されるとまずはこの階層に配置される(メンバーアカウント)

- マスターアカウントから既存のAWSアカウントを招待した場合も同様にこの階層に配置される

サービスコントロールポリシー (SCP)

- 組織を管理するために使用できるポリシー

- サービスやAPIのアクションへのアクセス制限を許可・拒否

→対象のプリンシパルやリソースを指定する事はできず、全体に許可・拒否が適応される

→SCPはIAM権限よりも優先度が高い - SCPは、すべての機能が有効になっている 組織でのみ使用可能

資料

<公式リファレンス>

とは AWS Organizations - AWS Organizations

AWS Organizations が複数の を管理する方法を説明します AWS アカウント。

AWS Organizations(AWS アカウント全体の一元管理)| AWS

AWS Organizations は、AWS リソースの増加とスケールに合わせて、一元化されたクラウドアカウント管理を可能にします。

<FAQ>

よくある質問 - AWS Organizations | AWS

<Black Belt>

※動画

Control Tower

ざっくり

規範的なベストプラクティスに従って、複数AWSアカウント環境をセットアップおよび管理するための方法を提供

→Organizationsの機能を拡張

→ControlTowerに含めるOU、含めないOUという構成

- ランディングゾーンを構築

→ガバナンスを効かせた形でアカウントを自動展開する

※AWSアカウントへ自動でAWS ConfigやCloudTrail、IAMのセットアップ、ガードレールを適用するなど- ガードレールを適用

→予め用意されたプリセットから要件に合わせて選択して有効化- 監査設定

→監査アカウントを作成※全体で1つ

→各アカウントのAWS Config検知情報を集約して保管→アラームを設定可能- ログ集約

→ログアーカイブアカウントを作成※全体で1つ

→各アカウントのAWS ConfigとCloudTrailログを一元管理されたS3バケットへ保管- ID一元管理

→複数アカウントへのSSOログインを実現- AWSアカウント作成とプロビジョニング

→AccountFactoryでAWSアカウントをプロビジョニング

→ControlTowerの管理対象とする

ランディングゾーン

- ランディングゾーン:AWSのベストプラクティスに基づいたセキュアなマルチアカウントAWS環境を提供する仕組みの総称

これにより、ガバナンスを効かせた形でアカウントを自動展開することが可能

→サービスではなく仕組み

→ControlTowerはランディングゾーンを実現するためのサービス - AWS Organizations、AWS Service Catalog、AWS IAM Identity Center (successor to AWS Single Sign-On) など、他のいくつかのAWS のサービスの機能の「オーケストレーション」を行い、ランディングゾーンを構築

→AWSアカウントへ自動でAWS ConfigやCloudTrail、IAMのセットアップ、ガードレールを適用するなど

ガードレール

- 組織やアカウントがベストプラクティスから逸脱 (ドリフト) しないようにするために、予防的および発見的な制御 (ガードレール) を適用

→リスクのある操作の禁止、危険な設定の監視など

→ControlTowerが各アカウントへ作成したAWS ConfigやIAMなどのリソース変更操作を禁止するなど - 予め用意されたプリセットから要件に合わせて選択して有効化

→プリセットには「動作」と「ガイダンス」が定義されている

プリセットの「動作」の種類

- 予防コントロール:対象の操作を実施できないように制御する

→OrganizationsのSCPで実装- 検出コントロール:望ましくない操作を行った場合に検知する

→AWS Configで実装

→AWS Security Hubと連携- プロアクティブコントロール:ルールに沿ったリソースのみを作成可能とする

→AWS CloudFormation Hooksで実装

プリセットの「ガイダンス」の種類

- 必須:必ずセットアップされる

→新しいランディングゾーンを作成すると、すべての必須コントロールをデフォルトで有効にして適用する

→必須のガードレールが許容できない場合は、ControlTowerを利用しない選択をするしかない

→制限のためではなく、ControlTowerが正しく動作するための設定- 強く推奨:任意→必要に応じて有効化

- 選択的:任意→必要に応じて有効化

監査設定

- 監査アカウントを作成※全体で1つ

- 各アカウントのAWS Config検知情報を集約して保管

→アラームを設定可能

ログ集約

- ログアーカイブ用アカウントが自動で作成される※全体で1つ

- ログ取得の強制と集約

→各アカウントのAWS ConfigとCloudTrailログを一元管理されたログアーカイブ用アカウントのS3バケットへ保管

ID一元管理

- 共通ログイン画面より、各アカウントへログイン可能とするSSOを実現

→IAM Identity Centerで実現 - IAM Identity Centerと作成したAWSアカウントを連携させる事で効率的にIDの一元管理が可能

AWSアカウント作成とプロビジョニング

- AccountFactoryでAWSアカウントをプロビジョニング

→作成したアカウントをControlTowerの管理対象とする

→ControlTowerに関連する各種機能をアカウント作成時に自動でセットアップ

→AWS ConfigやCloudTrail、IAM Identity Centerの設定など - ControlTowerで管理されたOUを選択してアカウントを作成

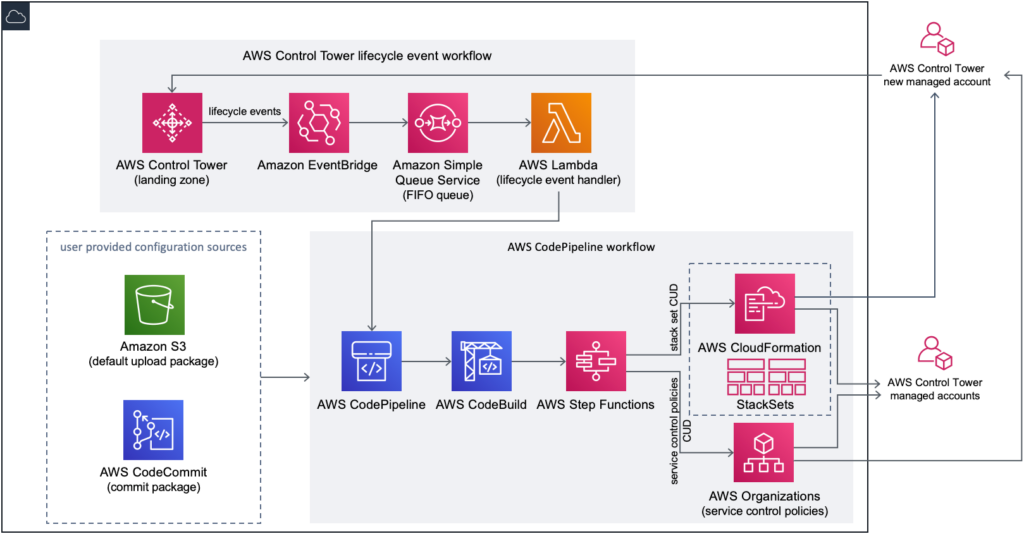

CfCT(Customizations for AWS Control Tower)

- CfCT:ControlTowerで作成するAWSアカウントに対して、自動的なカスタマイズを提供するソリューションを指す

→ControlTowerをカスタマイズすること(直訳)

→ControlTower標準の機能(CloutTrailやガードレールセットアップなど)以外でプラスαのカスタマイズを提供 - AWSのソリューションライブラリーがGitHubで公開されている

→実態はCloudFormationであり、CfCTソリューションを構築してくれる - アカウント発行後パイプラインが走る→設定内容はS3へjson形式で置いておく→対象となるOUごとにこれらを実行など

→対応しているのはCloudFormationで操作可能な内容のみ

<GitHub>

aws-solutions

aws-solutions has 82 repositories available. Follow their code on GitHub.

<公式リファレンス>

AWS Control Tower のカスタマイズ (CfCT) の概要 - AWS Control Tower

AWS Control Tower のカスタマイズについて説明します。

※CfCTソリューション構成図

→アカウント新規発行後にパイプラインが稼働して、発行したアカウントをカスタマイズしている

資料

<公式リファレンス>

AWS Control Tower とは - AWS Control Tower

AWS Control Tower を使用すると、 AWS クラウド内のすべての組織とアカウントで、セキュリティ、運用、コンプライアンスのガバナンスルールを大規模に強制および管理できます。

クラウドセキュリティガバナンス - AWS Control Tower - AWS

AWS Control Tower は、セキュリティ、オペレーション、およびコンプライアンスのルールを使用して AWS ワークロードを管理する、優れた設計のマルチアカウント環境を設定するための単一の場所を提供します。

<FAQ>

よくある質問 - AWS Organizations | AWS

<Black Belt>

※動画

IAM Identity Center(AWS SSO)

- 権限管理の仕組み、ユーザ管理のアーキテクチャ(AWS IDストア、外部IDP)

- Organizations組織に属している複数アカウントへのシングルサインオン(SSO)を可能とする

- 各ユーザーへのアクセス権の割り当てと管理を1箇所から集中管理

Security Hub

- AWSのセキュリティチェックの自動化とセキュリティアラートの一元化

→AWSのセキュリティ関連サービスやサードパーティ製品のセキュリティ検出結果を集約して、1画面で管理可能 - AWSセキュリティのベストプラクティスからの逸脱を自動でチェック

→CSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)に相当

CSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)

クラウドサービスのセキュリティ設定状況を可視化して定期的にチェック

設定ミスやコンプライアンス違反、脆弱性についてもチェックし、ルール違反を検知した際はアラート通知や解決策を提示してくれるソリューション

- チェック結果をスコア化して表示可能

- ControlTowerと統合されている

→ControlTowerのコンソールから確認可能 - マスターアカウントで有効化し、監査アカウントなどの他アカウントへ委任設定する事も可能

コメント